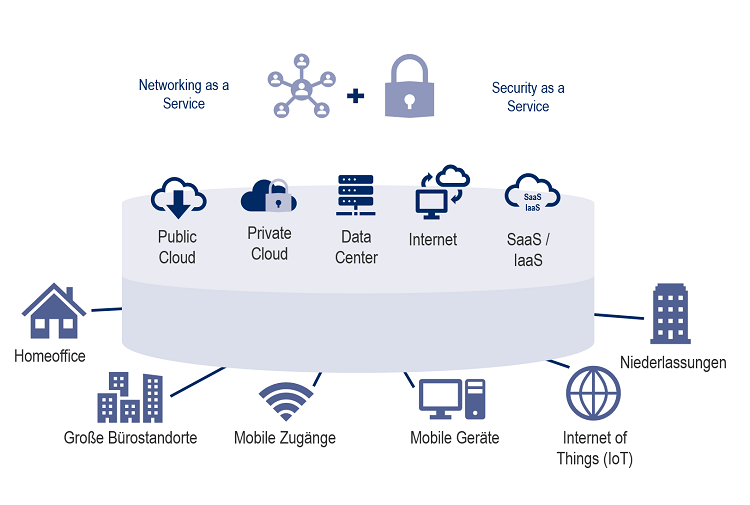

In unserer modernen IT-Welt sind Benutzer, Geräte und Applikationen vielfältig und verteilt. Der früher selbstverständliche Netzrand (Perimeter) am Rechenzentrum ist längst aufgelöst. Mobile User wollen z. B. vom Homeoffice aus auf eine öffentliche Cloud wie Microsoft 365 zugreifen, aber auch Dokumente bearbeiten, die auf einem Server im unternehmenseigenen Rechenzentrum liegen. Klassische Sicherheitsarchitekturen, die die Unternehmens-Firewall im RZ zur kompletten Absicherung nutzen, erzeugen lange Kommunikationswege und damit unnötig lange Antwortzeiten. Lässt man dagegen direkte Verbindungen (z. B. zur Public Cloud) zu, benötigt man Alternativen zu der zentralisierten Sicherheitsarchitektur. Vor einigen Jahren hat Gartner deshalb eine Architektur beschrieben, die SASE genannt wird. Dabei wird der sichere Zugang zu Applikationen durch Identifikations- und Authentifizierungsmechanismen ermöglicht, die am Netzrand als Service zur Verfügung gestellt werden: Secure Access Service Edge. Die klassischen VPN-Verbindungen, die einen externen Zugang zum Unternehmensnetz herstellen, werden durch einen Zero-Trust-Network-Access-Ansatz abgelöst, den wir bereits im ITK-Blog vom 21. September 2022 beschrieben haben. Bereits am Netzrand werden Sicherheits-Policies kontrolliert. Es greifen – wie dort vorgesehen – Zugangsmechanismen, die kontext- und identitätsbasierend sind.

SASE ist also eine Technologie, welche softwaredefinierte Netzwerkfunktionen (z. B. SD-WAN) mit Cloud-basierten Sicherheitsdiensten kombiniert. SASE bedient die neuen Anforderungen an die dezentrale sichere Positionierung von Endpunkten im Netzwerk, indem WAN- und Sicherheitsfunktionen als Cloud-Computing-Dienst an der Quelle der Verbindung (Anwender, Gerät, Standort) realisiert werden.

Die Kern-Funktionalitäten einer SASE-Architektur sind

- Secure Web Gateways (SWG)

Ein Secure Web Gateway ist eine Cloud-basierte Sicherheitslösung für Internet Browsing, die verhindert, dass ungesicherter Traffic in ein internes Netzwerk gelangt. SWGs werden eingesetzt, um Mitarbeiter und User vor dem Zugriff auf bzw. vor Infektionen durch schädlichen Web-Traffic, Websites mit Sicherheitslücken, über das Internet übertragene Viren, Malware und Cyberbedrohungen zu schützen. Ferner werden hier unternehmensspezifische Policies hinterlegt und überprüft. Gemäß der Definition von Gartner müssen im Funktionsumfang eines Secure Web Gateway mindestens URL-Filterung, Erkennung und Filterung von Schadcode sowie Anwendungskontrollen für gängige Cloud-Applikationen wie Instant Messaging (IM) und Skype inbegriffen sein. Weiter ist eine native oder integrierte DLP-Funktion (Data Loss Prevention) erforderlich. - Cloud Access Security Broker (CASB)

Der Cloud Access Security Broker schützt die in die Cloud verlagerten Business-Anwendungen eines Unternehmens. Der CASB ist eine spezielle Software oder ein Service, der die Kommunikation zwischen dem Anwender und der Cloud-Applikation analysiert, steuert und protokolliert. Die typischen Funktionen eines Cloud Access Security Brokers sind für den Cloud Zugang: Analyse und Überwachung, Durchsetzung von Sicherheits-Policies, Alarmierung zur Einleitung von Incident-Maßnahmen, Monitoring und Reporting. - Software Defined Wide Area Network (SD-WAN)

SD-WAN beschreibt eine Netzwerkarchitektur, die die klassische Welt der intelligenten Router konvertiert. Die Control Plane (intelligente Steuerungsentscheidungen) wird von der reinen Data Plane (Routing nach Anweisung) separiert. Ein SD-WAN Controller ist eine zentralisierte Instanz (Overlay), die alle Informationen über das oder die Netzwerke wie MPLS, Internet, LTE (Underlays) und ihre Leistungsfähigkeit aktuell hält und mit diesem Wissen das optimale Routing durch das Gesamtnetzwerk steuert. SD-WAN CPEs (Customer Premises Equipments) können auf Paketebene die zugehörige Applikation feststellen und dann entscheiden, über welchen Weg (MPLS-VPN oder Internet etc.) dieses Paket optimal geroutet werden soll. Durch diese Verkehrsflussoptimierung lassen sich firmeneigene Vorgaben (Policies) und SLAs (Service Level Agreements) umsetzen. Die SASE-Architektur nutzt die Eigenschaften und Funktionen von SD-WAN, indem sie sicherheitsrelevante Funktionen darauf abbildet. Damit kommt einzelnen Nutzern oder Nutzergruppen mit Remote Access der gleiche Sicherheitsstandard zugute wie heute ganzen Branch Offices oder den Zentralen. - Firewall as a Service (FWaaS)

Für die Basis-Absicherung des internen Netzes, aber auch der Cloud-basierten Infrastruktur (IaaS), kommen Next Generation Firewalls (NGFW) zum Einsatz. FWaaS sind in der Cloud angesiedelt und sind mit Funktionen wie Deep Packet Inspection, Intrusion Prevention und Detection, URL-Filterung, Threat Intelligence, DNS Security und Malware-Abwehr ausgestattet. Dabei werden in der Cloud hoch skalierende Systeme aufgebaut, die dann mandantenfähig nur den Verkehr eines Kunden auf Basis von dessen Richtlinien behandeln.