„Früher war alles besser“: Die Anwendungen liefen in den unternehmenseigenen Rechenzentren, die Mitarbeiter saßen in ihren Büros an ihren Desktop-PCs, und dazwischen gab es für die Datenkommunikation ein (i. d. R. unverschlüsseltes) Corporate Network. Für den Remote-Zugriff auf das Corporate Network wurden VPN-Lösungen etabliert.

Mit der Einführung von leistungsfähigen Mobilfunknetzen, Smartphones, VoIP, Notebooks, XaaS-Diensten und Multicloud-Umgebungen wandelte sich diese – gut kontrollierbare – Netzinfrastruktur in ein Konglomerat von dezentral verteilten Endpunkten. Von „alle Anwender und Anwendungen sind zentral/lokal“ zu „alle Anwender und Anwendungen sind dezentral“.

Die neuen Anforderungen machten auch die Schwächen der VPN-Lösungen deutlich. VPN-Lösungen sichern lediglich den Zugriff auf das Netz durch Authentisierung und Verschlüsselung ab, nicht aber der Zugriff auf einzelne Ressourcen oder Dienste. Paralleler Zugriff auf Cloud-Anwendungen kann durch Split-Tunneling-Konstrukte begegnet werden, welche aber wiederum weitere Angriffsflächen bieten.

Zero Trust Network Access (ZTNA)

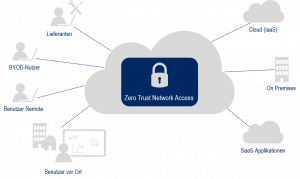

Da meistens gar nicht mehr so recht bekannt ist, welcher Anwender mit welchem Endgerät über welchen Weg Zugriff auf welche Unternehmensressourcen erlangen möchte, ist diesen erst einmal buchstäblich „Null“ zu vertrauen (Zero Trust). Über die Einführung von ZTNA (Zero Trust Network Access) kann eine sichere und vertrauenswürdige Kanalisierung dieser Zugriffe erfolgen. Hierbei handelt es sich nicht um eine rein technische Lösung, welche am Markt käuflich zu erwerben ist. ZTNA stellt ein Konzept dar, welches auf dem Zero-Trust-Modell basiert und sowohl über Prozesse als auch technische Lösungen umgesetzt werden muss.

Im Zero-Trust-Modell wird grundsätzlich jedem Dienst, Anwender oder Gerät innerhalb oder außerhalb des eigenen Netzwerks (auch im LAN) misstraut. Erst die Authentifizierung der Dienste, Anwender und Geräte ermöglicht einen autorisierten Zugriff, der in entsprechenden Policies zu definieren ist. Das Vertrauen zu einem Endpunkt basiert nicht mehr auf dessen Position in einem Netzwerk (LAN, WLAN, Remote Access) oder dessen IP-Adresse. Lediglich Endpunkte, die über ein sicheres Verfahren erfolgreich authentifiziert werden können, erhalten über die zugewiesene Policy autorisierte Zugriffe auf definierte Anwendungen. Hier gilt das Least-Privilege-Prinzip, d. h. jeder Endpunkt erhält genau die Rechte, die für ihn definiert wurden.

ZTNA folgt dabei den folgenden Grundsätzen:

- Misstrauen gegenüber jedem Dienst, Anwender oder Gerät innerhalb oder außerhalb des Netzwerks

- Nur eine erfolgreiche Authentifizierung der Dienste, Anwender und Geräte ermöglicht gegenseitigen Zugriff

- Mehrstufige Authentifizierung (z. B. biometrische Daten und Einmalcodes)

- Nur Freischaltung von dedizierten Verbindungen zu konkreten Anwendungen

- Netzwerk- und Anwendungsinfrastruktur sind für nicht autorisierte Anwender unsichtbar